Dix-huit conférences gratuites réparties sur trois pistes simultanées (tracks) sur le campus de l’HEIG-VD traitant des thèmes suivants:

Keynote - Securing applications at a world-leading financial services company par Stefan Marzohl - Head of Security Architecture, Credit Suisse

C_1 - CAS, OpenID, SAML : concepts, différences et exemples par Clément Oudot

Sujet : CAS, OpenID, SAML : concepts, différences et exemples

Sujet : CAS, OpenID, SAML : concepts, différences et exemples

Thème : Digital Identity

Niveau technique : 200

Abstract : Avec la multiplication des applications Web, la question de l’authentification à ces applications est devenue primordiale. Pour simplifier la vie de l’utilisateur, le concept de SSO (Single Sign On) a été inventé. Dans ce domaine, plusieurs protocoles et standards existent, comme CAS, OpenID, Liberty Alliance, Shibboleth ou SAML.

Quelles sont les différences ? Comment utiliser ces protocoles dans les applications ? Cette conférence tentera de répondre à ces questions en présentant des cas concrets d’implémentation.

C_2 - Comprendre les exigences PCI-DSS en terme de développement applicatif par Christophe Nemeth

Sujet : Comprendre les exigences PCI-DSS en terme de développement applicatif

Thème : Standards

Niveau technique : 100

Abstract : Lors d’un projet amenant à la certification PCI--DSS, comment comprendre les exigences de la norme et comment les traduire en action concrete sur le terrain, afin de démontrer à l’auditeur que le SDLC est maîtrisé.

Des mesures techniques sont exigées, mais une grande importance est donnée à la maîtrise du processus de développement.

C_3 - Maîtriser les risques opérationnels de ses applications. Quels standards sont faits pour vous ? par Joël Wintereg

Sujet : Maîtriser les risques opérationnels de ses applications. Quels standards sont faits pour vous ?

Sujet : Maîtriser les risques opérationnels de ses applications. Quels standards sont faits pour vous ?

Thème : Standards

Niveau technique : 100

Abstract : Introduction des risques opérationnels au niveau applicatifs (quels sont-ils, d’où proviennent-ils), comment les traces d’audit permettent de mieux contrôler ces risques, quels sont les initiatives dans le domaine, présentation des initiatives de l’Open Group (XDAS,cf.http://xdas4j.codehaus.org/slides/XDAS_toronto.pdf) et du MITRE (CEE), comment utiliser ces standards aujourd’hui.

C_4 - Développement sécurisé d’applications sur dispositifs mobiles par Julien Probst

Sujet : Développement sécurisé d’applications sur dispositifs mobiles

Sujet : Développement sécurisé d’applications sur dispositifs mobiles

Thème : Defense

Niveau technique : 200

Abstract : Suite à la démocratisation des technologies mobiles, de plus en plus de personnes utilisent un Smartphone ou une tablette pour accéder en tout temps à l’ensemble de leurs informations. Cela représente une excellente opportunité pour les entreprises qui fournissent des applications mobiles pour accéder à leurs services. Dans un premier temps, cet accès a souvent été limité à des données considérées comme non confidentielles. Puis, fort du succès de ces application et suivant leur stratégie mobile, plusieurs de ces entreprises souhaitent maintenant étendre l’accès à des données sensibles. Cependant, avant de développer une telle application, il est nécessaire de comprendre le fonctionnement d’un système d’exploitation mobile ainsi que les menaces et vulnérabilités potentielles pour déterminer les contre-mesures à implémenter.

A cet effet, la présente conférence vise à réaliser une modélisation des menaces sur un système d’exploitation mobile et à décortiquer son fonctionnement. L’objectif est de mettre en évidence les parties critiques, telles que le stockage d’information, la gestion des identités numériques, les communications ainsi que les caches systèmes, pour présenter leurs vulnérabilités et limitations potentielles. Cela afin de mieux comprendre les risques liés à la mobilité et de concevoir des contre-mesures adaptées au niveau de sécurité souhaité.

C_5 - Embedded web applications: horror stories par Nicolas Ruff

Sujet : Embedded web applications : horror stories

Sujet : Embedded web applications : horror stories

Thème : Defense

Niveau technique : 200

Abstract : Un retour d’expérience sur les pires audits d’applications Web – et en général il s’agit souvent d’applications embarquées. Outils, méthodes et résultats concrets seront abordés dans cette présentation.

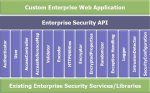

C_6 - OWASP Entreprise Security API par Philippe Gamache

Sujet : OWASP Entreprise Security API

Sujet : OWASP Entreprise Security API

Thème : Defense

Niveau technique : 200

Abstract : OWASP Enterprise Security API aide les développeurs de logiciels à protéger leurs applications contre les erreurs de conception et de mise en oeuvre. Comme l’ESAPI est un API, il peut facilement être ajouté à des applications et des services pour se protéger des assaillants. Dans cette présentation, je vais présenter le projet et ses implantations.

C_7 - Audit statique de code PHP par Philippe Gamache

Sujet : Audit statique de code PHP

Sujet : Audit statique de code PHP

Thème : Defense

Niveau technique : 300

Abstract : L’analyse de code PHP se fait le plus souvent manuellement : il faut lire le code pour le comprendre.

L’analyse statique permet d’aller plus vite, et dans tous les recoins de l’application : elle travaille sans se lasser, exhaustivement, mais sous direction.

Durant la session, nous mettrons en place un analyseur statique pour PHP, pour détecter automatiquement l’arbre des inclusions, les arguments jamais utilisés, les affectations de GPC, et produire un inventaire à la Prévert du code.

C_8 - Les limites de l’eBanking face à la menace des malwares par Sébastien Bischof, Jean-Marc Bost

Sujet : Explication de la menace « man-in-the-PC », de ses conséquences et des limites des solutions d’authentification et de signature de transactions.

Sujet : Explication de la menace « man-in-the-PC », de ses conséquences et des limites des solutions d’authentification et de signature de transactions.

Thème : Intelligence

Niveau technique : 100

Abstract : La télévision suisse allemande SF1 a diffusé fin mai un reportage sur la sécurité de l’eBanking en Suisse.

L’émission suit une équipe de l’ETH qui a obtenu l’autorisation d’un certain nombre de banques pour mettre leur site à l’étude.

Après avoir admis qu’un PC peut être infecté par différents moyens (en réalité, 5% des PC testés le sont d’après Microsoft), l’équipe de chercheurs zurichois démontre alors les limites des solutions actuelles.

Seule la banque qui a recours à la signature de chaque transaction échappe au constat. Nous reviendrons lors de notre présentation sur la nature de la menace.

Tout d’abord, nous expliquerons comment les plus célèbres malwares, Zeus et SpyEye, arrivent à dépouiller leurs victimes sans que celles-ci ne puissent rien soupçonner. En passant, nous verrons aussi que les eBankings ne sont pas leurs seules cibles, loin s’en faut.

Ensuite, nous commenterons les techniques les plus récentes qui permettent aux malwares d’échapper aux antivirus et antimalwares, pourtant sans cesse mis à jour. Nous vulgariserons les concepts qui se cachent derrière DKOM et Bootkit pour que chacun soit à même d’apprécier le danger.

Pour terminer, nous nous demanderons, preuve à l’appui, si la signature de transaction peut effectivement lutter efficacement contre cette menace. En fait, lorsque les attaques sont habilement couplées à du social engineering, elles n’ont potentiellement plus aucune limite. Zeus l’a récemment prouvé en attaquant la validation de transaction par SMS et nous verrons que les mécanismes qui ont résisté aux tests de l’ETH y sont également

sensibles.

C_9 - Microsoft SDL dans un monde Java par Sébastien Gioria

Sujet : Microsoft SDL dans un monde Java

Sujet : Microsoft SDL dans un monde Java

Thème : SDLC

Niveau technique : 200

Abstract : Présentation de la méthode SDL de Microsoft,et d’une manière simple de pouvoir l’utiliser avec les outils qui vont bien

dans une société développant en Java.

Présentation de la SDL,de ses phases.

Présentation des outils Java permettant de coller à la méthode Microsoft qui ne fournie, elle, que des outils autour du développement .NET/C#/C

C_10 - Développement applicatif & sécurité: Menaces, bonnes pratiques, retour d’expérience par Stéphane Adamiste

Sujet : Développement applicatif & sécurité: Menaces, bonnes pratiques, retour d’expérience.

Sujet : Développement applicatif & sécurité: Menaces, bonnes pratiques, retour d’expérience.

Thème : SDLC

Niveau technique : 100

Abstract : Dans un premier temps, la présentation s’attardera sur les raisons qui font que le développement applicatif constitue l’un des parents pauvres de la sécurité de l’information aujourd’hui. Ensuite, on découvrira comment intégrer efficacement la sécurité dans le développement applicatif .

C_11 - Obfuscation Logicielle: Quid Novi ? par Pascal Junod, Grégory Ruch et Julien Rinaldini

Sujet : Obfuscation Logicielle: Quid Novi ?

Sujet : Obfuscation Logicielle: Quid Novi ?

Thème : Defense

Niveau technique : 300

Abstract : Dans un premier temps, nous ferons un bref état de l’art dans le domaine des protections utiles contre le “reverse-engineering” logiciel, en quoi cela peut être utile, contre quel type d’adversaire, et à quel prix. Dans la seconde partie, nous présenterons le projet “Obfuscator”, qui vise à incorporer de fonctionnalités d’obfuscation à la chaîne de compilation LLVM.

C_12 - L’importance du protocole HTTP dans les APT (Advanced Persistent Threat) par Matthieu Estrade

Sujet: L’importance du protocole HTTP dans les APT (Advanced Persistent Threat)

Sujet: L’importance du protocole HTTP dans les APT (Advanced Persistent Threat)

Thème : Intelligence

Niveau technique : 200

Abstract : Depuis plusieurs mois, les APT font la une de la presse spécialisée en sécurité. Les plus grands noms de l’industrie tombent les uns après les autres et voient leur données compromises et affichées au yeux de tous.

Les APT ne sont pas nouvelles et représentent une intrusion calculée, orchestrée et avec un objectif bien plus ciblé que les attaques classiques. Nous verrons comment le Web et le protocole HTTP prennent une place importante dans la réalisation d’une APT, du début de l’intrusion, en passant par le maintient et l’évolution dans l’infrastructure pour finir par l’extraction des données.

C_13 - Cyberguerre et Infrastructures critiques : Menaces & Risques par Franck Franchin

Sujet: Cyberguerre et Infrastructures critiques : Menaces & Risques

Sujet: Cyberguerre et Infrastructures critiques : Menaces & Risques

Thème : Intelligence

Niveau technique : 100

Abstract : Cibles potentielles de sabotages humains ou de vers informatiques sophistiqués comme Stuxnet, les systèmes de supervision et de contrôle (SCADA) propres aux infrastructures critiques ou vitales sont concernés par toute doctrine de cyberguerre.

Cette présentation a pour but d’analyser le coût d’opportunité pour un assaillant entre les différents types d’attaques : modes opératoires, dégâts potentiels, traces laissées, ressources nécessaires. Elle propose aussi des méthodes générales de mitigation (facteur humain, prévention, politiques de sécurité, contrôle d’intégrité des codes, double-source, …)

C_14 - Identité numérique: harmoniser l’authentification forte avec la protection de la sphère privée par Simon Blanchet

Sujet: Harmonizing Identity and Privacy in Digital Identity and Authentication technologies

Sujet: Harmonizing Identity and Privacy in Digital Identity and Authentication technologies

Thème : Digital Identity

Niveau technique : 300

Abstract : When we think about authentication and more specifically about strong authentication mechanisms based on cryptographic primitives, we first think about techniques generating non-repudiable identity proofs. It seems like the more “secure” an authentication scheme is, the less control the Subject have over its privacy using it. Facing the Security vs Privacy debate, we might be tempted to intuitively (but wrongly) assume that those concepts are diametrically opposed.

In this talk, the presenter will introduce some concepts and associated techniques which

could be leveraged to provide secure authentication without sacrificing privacy. This talk

will first highlight the privacy side effects associated with the classical authentication

schemes based on X.509 certificates before having a closer look at selective disclosure,

ZKIP, Digital Credential and their implementations in the real world.

C_15 - Sur le chemin de l’authentification multi-facteurs… par Rémi Mollon

Sujet: Sur le chemin de l’authentification multi-facteurs…

Sujet: Sur le chemin de l’authentification multi-facteurs…

Thème : Digital Identity

Niveau technique : 100

Abstract : De par l’envergure internationale du CERN, les utilisateurs, plusieurs milliers, sont répartis un peu partout dans le monde, accédant régulièrement à leurs comptes à distance. Depuis un cyber-café, un réseau WiFi non-sécurisé, un institut (ou une université) compromis, …

Pour les attaquants, les occasions de capturer les mots de passe sont nombreuses ! L’intérêt de mots de passe forts devient très limité si ceux-ci peuvent être capturés et réutilisés facilement par des tierces personnes.

L’authentification multi-facteurs permet justement de contrer ceci, en demandant plusieurs éléments aux utilisateurs : typiquement quelque chose qu’ils connaissent (eg. un mot de passe) et quelque chose qu’ils possèdent (eg. un jeton hardware). Même si cette méthode permet de renforcer considérablement l’authentification, la solution parfaite n’existe pas, et l’étude des différents cas d’utilisations qui devront être supportés est donc primordiale.

C_16 - Fiabilisation et sécurisation des Web Services - Etat de l’Art par Philippe LEOTHAUD

Sujet: SOAP, XML, WS Security, XML FW

Sujet: SOAP, XML, WS Security, XML FW

Thème: Defense

Niveau technique : 200

Abstract : A l’heure où l’ouverture des Systèmes d’Information aux partenaires devient incontournable, l’utilisation à cette fin des Web Services explose. Cela ne va pas sans créer des problématiques aigües, notamment en termes de sécurité, de performance et de disponibilité de ces services.

Comment mettre en place une architecture matérielle et logicielle permettant l’accès au coeur du SI tout en garantissant la sécurité et la disponibilité des données ainsi exposées? Cette conférence tentera de répondre à cette question, et présentera des cas concrets d’implémentation.

C_17 - MiniMySqlat0r Reloaded par Alain Mowat

Sujet: Sécurité des applications Web

Sujet: Sécurité des applications Web

Thème: Intelligence

Niveau technique : 300

Abstract : Cela fait des années maintenant que les injections SQL figurent en tête de liste des failles le plus courrament exploitées sur le Web. Elles sont d’autant plus critique car elles donnent accès à des information souvent confidentielles. Lors de sa conception, MiniMySqlat0r avait pour but de détecter et exploiter aisément ce genre de failles sur les architectures en PHP/MySQL. Sa nouvelle version s’éloigne de ces limitations en analysant cette fois plusieurs types de bases de données différentes et tente d’aborder la problèmatique des sites web 2.0 en Ajax qui pose problème pour un grand nombre d’outils de sécurité Web.

Cette présentation décrira en bref les différents types d’injections SQL rencontrés aujourd’hui, puis appuyé par plusieurs démonstrations, montrera comment l’exploitation de ces failles est réalisée par MiniMySqlat0r.

C_18 - Evaluation de la sécurité des applications mobiles par Emmanuel Chol

Sujet: Sécurité des applications Mobiles

Sujet: Sécurité des applications Mobiles

Thème: Intelligence

Niveau technique : 100

Abstract : De plus en plus l’évaluation de la sécurité des architectures logicielles et infrastructures se déporte vers la sécurité des Applications développées pour les mobiles.

La spécificité de ce type d’applications est sa mise à disposition dans des sites de promotions ou de vente non maitrisés par les Entreprises.

Par conséquent l’évaluation de la sécurité de l’application doit s’adapter et entrevoir d’autres Métriques et d’autres investigations.

Nous proposons ici d’illustrer par l’exemple une approche d’évaluation de la sécurité des applications mobiles en tenant compte des Aspects techniques mais aussi des problématiques de gouvernance associés à ces applications.

Agenda de la journée

- 08h00-08h45 Accueil & Enregistrement

- 08h45-12h15 Conférences

- 12h15-13h15 Repas sur le campus

- 13h15-17h45 Conférences

- 17h45-19h45 Apéro à l’HEIG-VD

Pour plus d’information sur le Forum 2011, n’hésitez pas à prendre directement contact avec le comité d’organisation.